El aumento en la frecuencia e intensidad de los fraudes cibernéticos y específicamente la participación del crimen organizado en el robo de información sensible en los contact center, nos obliga a encontrar nuevas fórmulas para proteger los procesos, transacciones e información.

Existe evidencia de la participación de la delincuencia organizada en el robo de información. Pagan dos veces el sueldo diario de un agente por cada información valida de tarjeta que les entregan, proporcionan a los agentes diferentes herramientas de grabación y espionaje, invierten en los contact center para, a partir de dos o más datos no sensibles de los clientes, obtener información adicional, utilizan robots que hacen cargos automáticos a diferentes tarjetas antes de que sean reportadas o bloqueadas.

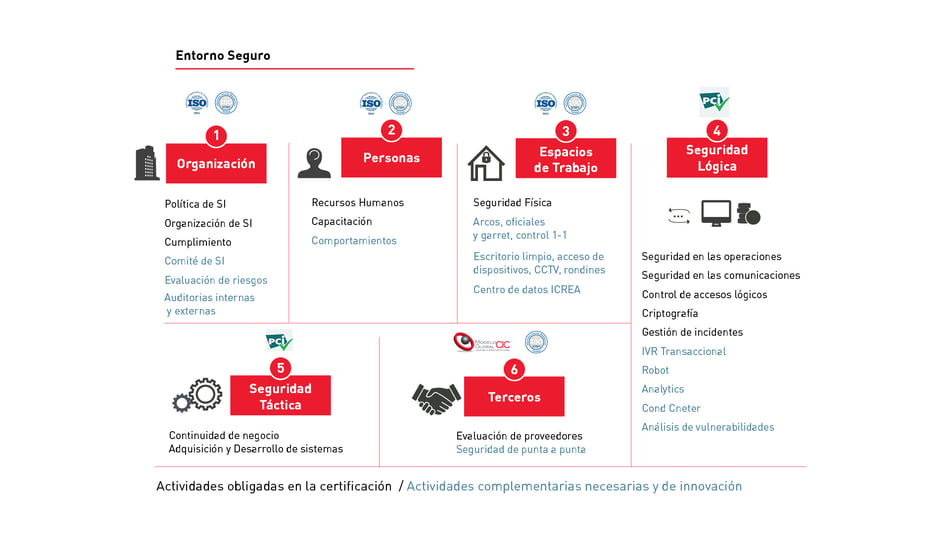

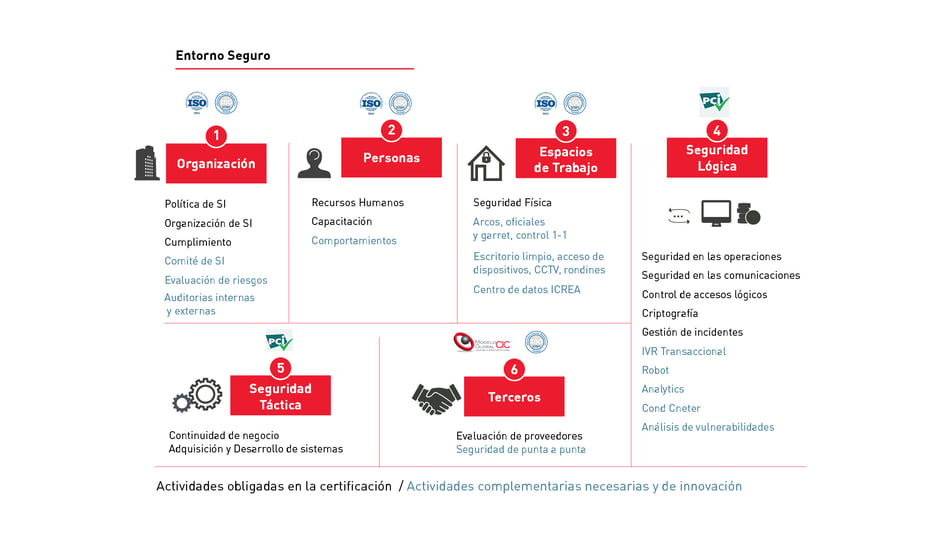

Las certificaciones mundiales de seguridad son un elemento necesario más no suficiente para proteger la información y las transacciones financieras. La única manera de prevenir realmente los fraudes y robo de información exige implantar procesos de: selección de candidatos, uso de robots que escuchan y avisan sobre comportamientos anormales, IVRs transaccionales para evitar el contacto de las personas con datos sensibles, speech y text analytics que analizan miles de conversaciones diarias para detectar comunicaciones fuera de protocolo, complementación de las normas de seguridad física y lógica de PCI-DSS e ISO 27000, así como proteger todos los sistemas y accesos a Internet.

1. La clave para seleccionar, investigar y evaluar candidatos en el contact center

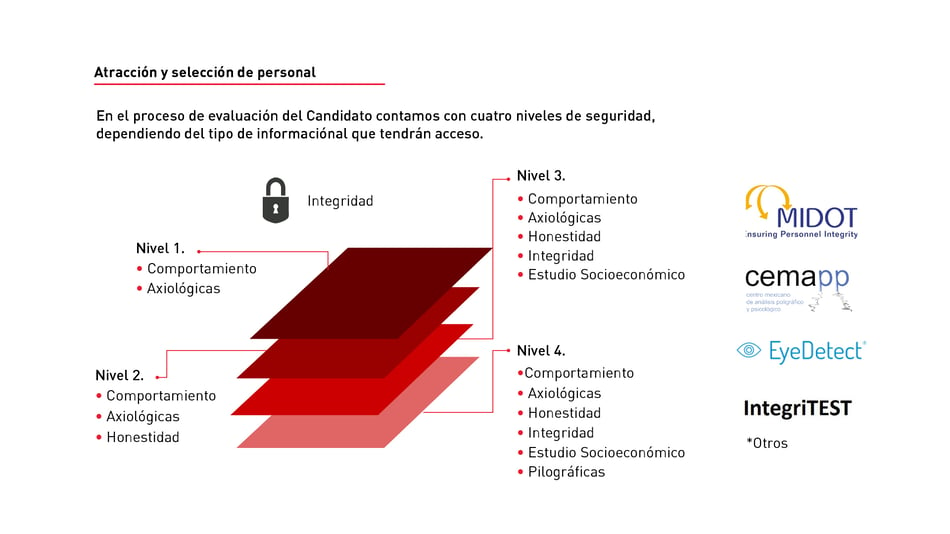

El factor más importante en cualquier empresa es el humano, por lo que utilizar inteligencia artificial para seleccionar e investigar candidatos, además de realizar múltiples pruebas de integridad y honestidad de acuerdo al nivel de acceso a información, provoca que la persona u organización que haya pensado entrar al contact center para delinquir busque otros centros con menor control y por tanto menos riesgos y consecuencias.

Es indispensable desarrollar robots que permitan no solo hacer las preguntas iniciales y filtrar candidatos, sino que con la información de IMSS y CURP puedan identificar en línea: ubicación geográfica para determinar tiempos de traslado, procesos penales, accediendo a las bases de datos del Poder Judicial, posibles demandas laborales a través del Buró Laboral, y salarios y permanencia en trabajos previos vía el IMSS. Esta información permite comprobar la veracidad de la información que proporciona cada candidato y evitar riesgos por antecedentes legales.

Como puede observarse en el cuadro 1, una vez superados estos filtros deben realizarse pruebas de acuerdo al riesgo potencial del manejo de información del puesto específico, desde pruebas de comportamiento y axiológicas hasta pruebas de polígrafo de iris para valorar la honestidad.

Todos estos factores, en conjunto con un estricto protocolo de vigilancia y consecuencias provocan, como ya se mencionó, que individuos que buscan delinquir prefieran abortar el proceso y moverse a otros contact center con menor grado de protección y por tanto de riesgo

2. Acciones en tiempo real apoyados en la combinación de robots con el command center

Ante la gran mayoría de las contingencias, un plan tradicional de recuperación de desastres (DRP), en el que los sistemas se encuentren interconectados en alta disponibilidad, resuelve buena parte de los problemas si estos se encuentran a una distancia considerable (de preferencia mayor a 100 km uno del otro). Sin embargo, no podemos descartar que la contingencia sea nacional o global, o que pueda durar más de lo previsto para mantener solo el centro de respaldo.

Dado lo anterior, para poder garantizar una continuidad operativa real en el contact center se deberían cumplir las siguientes condiciones:

a. La implementación de robots que escuchan total o parcialmente las conversaciones en línea y que, al identificar palabras prohibidas como fecha de vencimiento o de nacimiento, direcciones de correo electrónico, claves o contraseñas, alerta al command center, donde se escuchan las llamadas y se procede con los reportes a seguridad.

b. El command center, al estar conectado en línea con la totalidad de los operadores para medir su desempeño, puede programarse para ubicar comportamientos anormales en la operación de los agentes. Por ejemplo, si en algún caso los AHT (tiempo promedio de llamada) consistentemente son más altos que los que marca el script, existe la posibilidad de estar duplicando el requerimiento de información y puede investigarse.

3. Speech y text analytics en apoyo a la seguridad en el contact center

Ya sea en tiempo real o al final de cada jornada, de acuerdo con la criticidad de la información, los sistemas de speech y text analytics son capaces de escuchar miles de llamadas o analizar miles de piezas de texto en minutos, con el objetivo de encontrar conversaciones comprometedoras fuera de los scripts. Esta información, al quedar grabada, no solo permite tomar acciones antes de que el problema crezca, sino que proporciona evidencia para los procesos laborales y penales, cuya posibilidad, como parte del sistema de consecuencias, inhibe al resto de los operadores ante la tentación de realizar prácticas indebidas.

Además de las medidas recomendadas por los certificadores (cuadro 2 en negro) se requieren acciones adicionales (marcadas en azul). Es recomendable que independientemente de que las políticas de seguridad estén por escrito de acuerdo a las normas, se cree un comité de seguridad que administre auditorías internas y externas, programadas de manera anual.

La seguridad física de la certificación debe ser complementada con arcos detectores de metales y policías con garrets para revisión 1 a 1, a fin de evitar el acceso de personal con celulares o cualquier otro medio de grabación. Se debe contar, además, con sistemas de circuito cerrado que garanticen el cumplimento de la norma de escritorios limpios de cualquier papel o medio de almacenamiento.

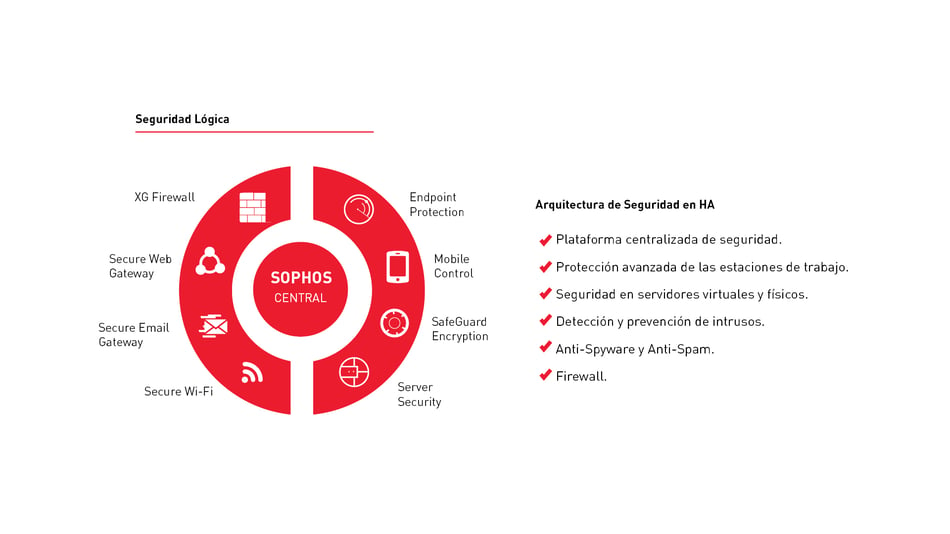

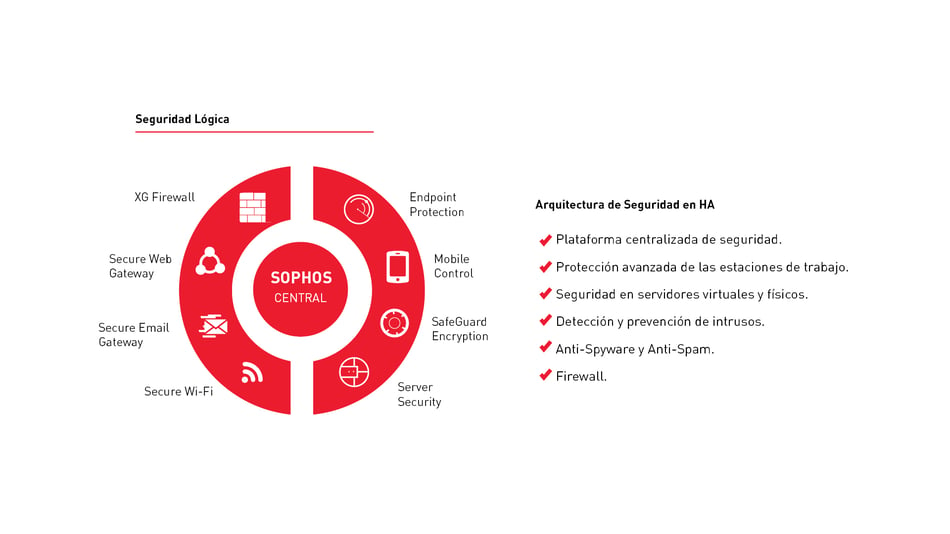

Como puede apreciarse en el cuadro, se requiere de plataformas que cubran todo el entorno de la organización y sus puntos de contacto con el exterior, así como herramientas de monitoreo que permitan detectar de manera inmediata de cualquier contaminación, ataque o comportamiento anormal de accesos para garantizar a los contact center de contacto la seguridad ante amenazas externas y con ello la protección a sus clientes.

Este entorno de seguridad, para ser efectivo, debe extenderse a todo cliente y proveedor con el cual tiene comunicación el centro de contacto

Conclusiones

La participación de grupos organizados en el creciente robo de información, con el consecuente impacto en los fraudes cibernéticos, las finanzas y en la imagen de las organizaciones, obliga a los contact centers internos y externos a realizar fuertes inversiones en tecnología y procesos para minimizar estos riesgos.

Las certificaciones mundiales son un gran paso en este sentido, sin embargo resultan insuficientes ante la magnitud del problema. Es imposible garantizar la seguridad si no se cuenta con un proceso automatizado de selección de candidatos que apoye la contratación de gente integra y honesta. Sin robots que escuchen o plataformas que analicen miles de conversaciones online u offline, los sistemas de tokenizado e IVR transaccionales son insuficientes para detectar malas prácticas de los agentes.

Las normas que marcan las certificaciones PCI-DSS e ISO 27000 son importantes, pero deben complementarse con infraestructura y procesos adicionales para funcionar correctamente.

La seguridad interna debe apalancarse en sistemas de protección y monitoreo que blinden al contact center de ataques o robos del exterior y estas medidas deben de abarcar a cualquier participante externo al proceso que garantice una solución integral.

La seguridad implica inversiones de tiempo y dinero, pero ante el efecto que implica un fraude, el uso indebido de información o los ataques a las organizaciones, esta inversión interna o selección del proveedor es incuestionable.